반응형

리버싱은 정답이없습니다

그저 과정이 다를뿐입니다

여러분에게 공식들을 알려주는것뿐이지

그게 과정이 정답이아닐수도있습니다

자신만의 방법대로 연구하세요

https://dhhd-goldmilk777.tistory.com/11

크랙미1번풀이

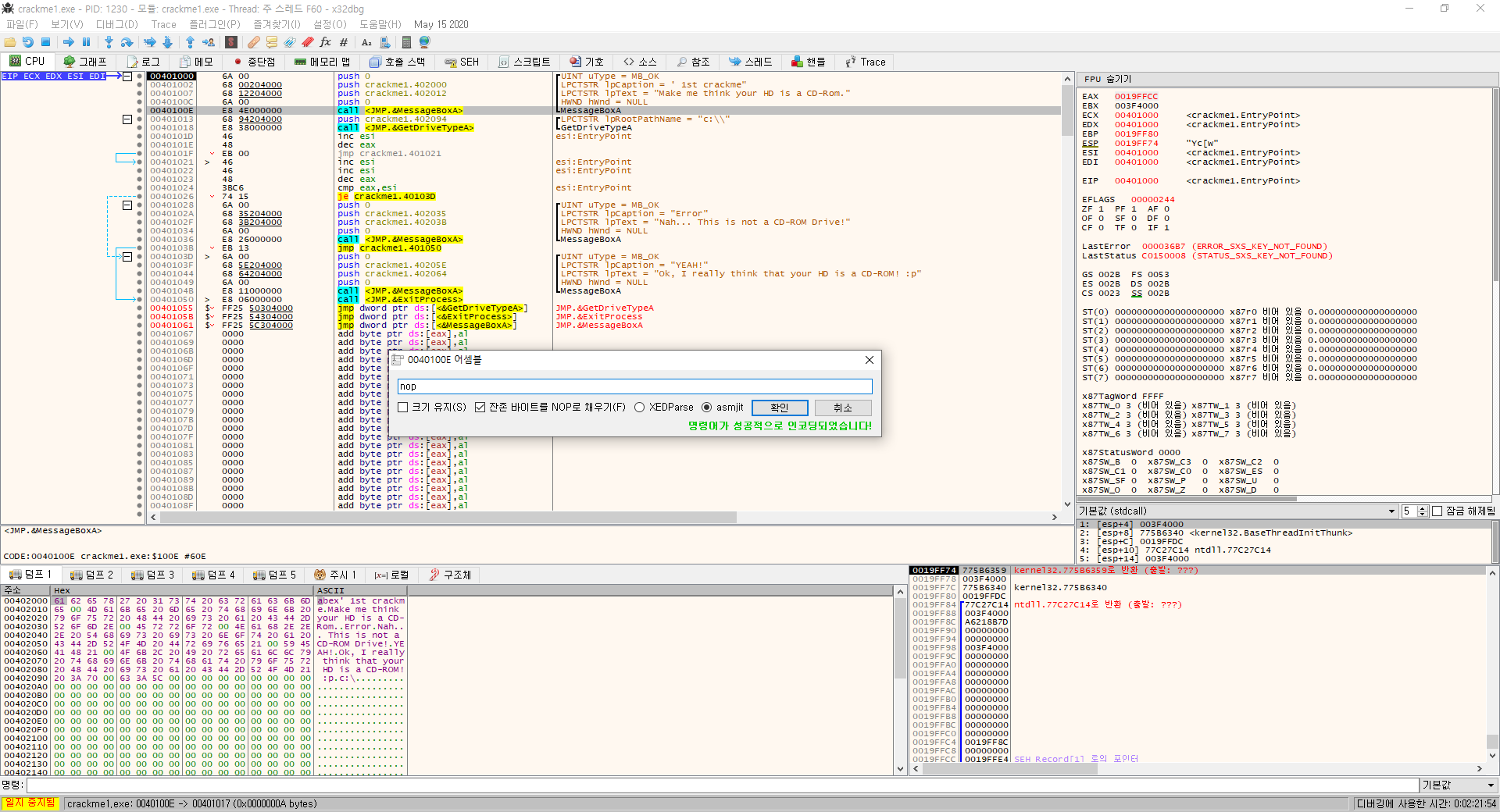

드라이브 1번은 x64dbg인 디버거입니다 드라이브 2번은 크랙미 자료입니다 내 제자들용으로 간단하게만든건 오늘은 1번을해보죠 툴 대충 사용법입니다 일단 설정을해서 entry point에 바로가게 하것

dhhd-goldmilk777.tistory.com

1번의 간단한풀이입니다

저희가 이떄까지한것들을보면

JMP 패치

문자열 암호화를 해독 알고리즘짜기등을했습니다

오늘은 저안에 보이는 문자열 패치법을 배우고

call로 불러오는 함수를 못불러오게하는법을 배워보죠

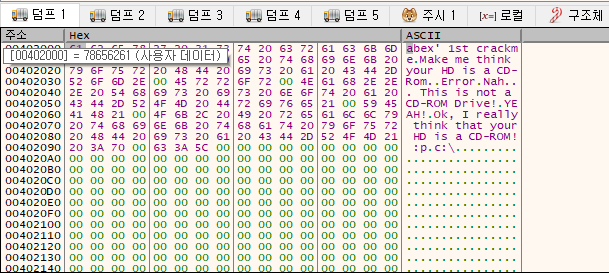

0x402000에 문자열이있다는 의미입니다

밑에 덤프1창에서 Ctrl + G 키를 통해서 갈수있습니다

아니면

이것써도되긴해요

밑에 보이는 문자열을 수정할수있습니다

이렇게 직접적으로 수정할수도있고

HXD를 통해서 수정을할수있습니다

HXD로 하는법은

Ctrl + F 후 텍스트로검색하면됩니다

PE구조를 배우면 어디있는지 더정확하게 할수있습니다

https://dhhd-goldmilk777.tistory.com/143?category=900074

여기서 수정하면됩니다

다음으로는 함수를 무력화해보죠

중요한건 잔존 바이트를 nop으로 채워 오류가 안나게해야합니다

끝

반응형